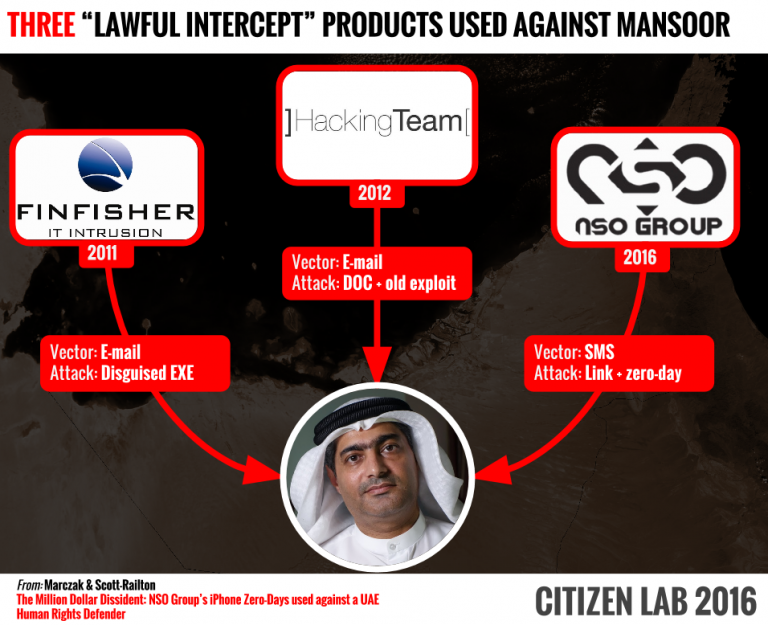

Ahmed Mansoor, un militant démocrate émirati a reçu un étrange SMS lui promettant des détails sur la torture dans les prisons du pays au bout d’un lien. Plutôt que de cliquer le lien directement, Ahmed l’a transmis au laboratoire canadien Citizen Lab qui a analysé le lien avec la société de sécurité informatique Lookout. Le lien téléchargeait un malware très élaboré qui opérait un jailbraik (une obtention des droits super-utilisateurs, équivalent du ‘root’ android), le virus aurait ensuite pu s’installer pour enregistrer les frappes clavier (et dérober ainsi les messages, même chiffrés) et activer le micro à la demande pour enregistrer. Le malware utilisait plusieurs failles 0-Day (des failles non-documentées et non-patchées, à priori inconnues) qui permettaient l’exécution arbitraire de code, un accès à la mémoire du kernel et un accès aux privilèges du kernel. Toutes combinées, elles permettent le jailbraik à distance d’un appareil sous iOS et donc l’exécution de n’importe quelle application. Apple a patché les trois failles en urgence dans un patch publié ce matin (iOS 9.3.5). Citizen Lab a lié ce malware à une d’une boite de cyber-guerre israélienne, le NSO Group. C’est la troisième fois que Ahmed Mansoor est la cible d’une entreprise de cette nature, il avait déjà été ciblé par Finfisher en 2011 et par Hacking Team en 2012.

Ahmed Mansoor